L’implémentation de la sécurité dans les appareils embarqués et l’aube de la sécurité post-quantique

Par Mark Patrick, Mouser Electronics.

Dès l’apparition des premiers systèmes embarqués connectés à Internet, il s’est avéré primordial d’en assurer la sécurité ainsi que le chiffrement des données transférées. Depuis, l’éventail de méthodes dont disposent les utilisateurs malveillants pour contourner les systèmes de sécurité n’a cessé de s’élargir. Pour contrer la menace de piratage des appareils et de leurs précieuses données, plusieurs protocoles de chiffrement de données asymétriques et symétriques sont désormais couramment utilisés. Mais il ne suffit pas seulement de sécuriser les données : les machines doivent elles aussi être protégées contre les attaques matérielles.

Dans le présent article, nous verrons tout d’abord quelles sont les techniques de sécurité embarquées avant d’aborder la menace imminente que représente la cryptographie post-quantique, en particulier pour les appareils connectés à l’Internet des objets (IoT) et à l’Internet industriel des objets (IIoT) en service aujourd’hui.

Notre monde connecté

Depuis un certain temps déjà, une large gamme d’équipements industriels et d’appareils grand public intègrent des systèmes embarqués. L’avènement du microcontrôleur marque le début de l’ère des systèmes embarqués. Depuis, un nombre incalculable d’appareils, des thermostats de chauffage central aux navettes spatiales en passant par les automobiles et les lave-vaisselle, exploitent pleinement les fonctionnalités des microcontrôleurs, qui ont l’avantage d’être des dispositifs à la fois flexibles et peu coûteux. Mais ce n’est que récemment que la sécurisation des microcontrôleurs sur le plan numérique est devenue un sujet de préoccupation avant d’être enfin intégrée aux spécifications techniques. Les systèmes embarqués fonctionnent en effet de manière autonome, telles des unités de calcul et de contrôle isolées. Ils étaient pour cela relativement à l’abri des attaques venues de l’extérieur. Cependant, le fait de connecter entre eux appareils et systèmes, une tendance qui se généralise rapidement avec le déploiement de l’IoT, expose désormais ces systèmes embarqués aux menaces de l’Internet globalisé. Pour une nouvelle génération de pirates informatiques et autres utilisateurs malveillants, le nombre croissant d’appareils connectés est avant tout l’occasion d’apprendre de nouvelles astuces et de perfectionner leurs « compétences ». Mais il ne s’agit pas pour eux de seulement tenter d’accéder aux systèmes connectés. Cette nouvelle perspective a également ravivé l’intérêt pour les techniques de compromission de systèmes au moyen de divers types d’attaques par intrusion physique ou électrique.

Les bases de la sécurité embarquée

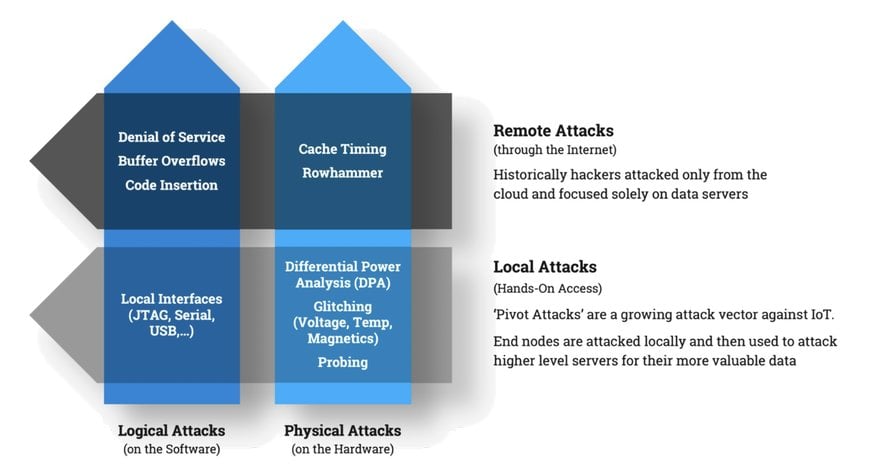

La figure 1 illustre les principales méthodes utilisées par les personnes malveillantes pour infiltrer et prendre le contrôle d’un système embarqué. Comme le montre l’illustration, les « surfaces d’attaque » et les « vecteurs d’attaque » couvrent à la fois le matériel et les logiciels des protagonistes locaux et distants.

Lorsque l’on s’intéresse aux surfaces d’attaque, il convient de tenir compte du fait qu’une personne malveillante ne se contentera probablement pas de compromettre uniquement l’appareil contre lequel elle dirige son attaque, mais qu’elle l’utilisera plutôt comme point d’accès au réseau étendu de l’appareil. C’est ainsi que les conséquences d’une attaque sont généralement bien plus graves et étendues que la simple compromission d’un unique appareil.

Avant d’aborder les concepts techniques sur lesquels repose la sécurité des dispositifs embarqués, prenons le temps de faire un tour d’horizon et attardons-nous sur ce qui motive le besoin de sécurité. Le terme « sécurité » étant souvent galvaudé, commençons par définir à quoi l’on se réfère exactement lorsque l’on parle de la sécurité d’un système embarqué comme un appareil IoT. La sécurité porte ici sur deux aspects. Le premier est la protection de l’appareil contre les attaques ou contre un usage détourné comme instrument d’une attaque. Le deuxième est la protection des données de l’appareil. En outre, une attaque ne vise pas nécessairement à compromettre ou à perturber le fonctionnement de l’appareil visé. Elle peut aussi avoir pour but de mettre l’appareil sur écoute, de permettre l’accès à informations et des mots de passe commercialement sensibles ou d’apprendre comment fonctionne le système.

Le maintien de la sécurité des informations et des données couvre de nombreux facteurs : la confidentialité des informations à caractère personnel des utilisateurs, les données de géolocalisation, la propriété intellectuelle du fabricant de l’appareil ou encore la protection de la valeur de sa marque. Plusieurs actes de piratage recensés au cours de ces dernières années impliquaient des équipements de marques mondialement reconnues et ont eu des conséquences financières désastreuses.

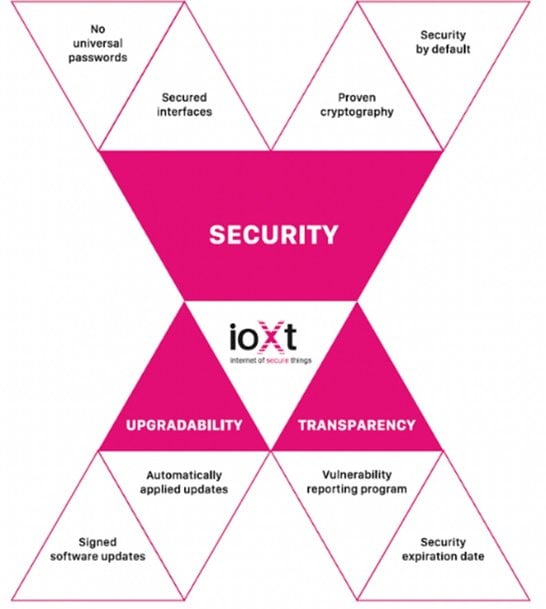

Compte tenu du déploiement rapide de l’IoT/IIoT, les organismes gouvernementaux et industriels n’ont pas tardé à prendre la mesure de la menace qui pèse sur les dispositifs embarqués et ont tenu à fournir aux développeurs un ensemble de lignes directrices. Citons par exemple la stratégie de cybersécurité de l’UE pour la décennie numérique, la loi britannique sur la sécurité des produits et l’infrastructure des télécommunications (PSTI) et la mise en place de l’alliance ioXt.

Dans les paragraphes qui suivent, nous passerons en revue quelques-unes des méthodes utilisées par les personnes malveillantes pour compromettre les dispositifs embarqués. Nous verrons également de quelle manière les entreprises et les ingénieurs peuvent réduire les surfaces d’attaque. Nous nous pencherons enfin sur les techniques cryptographiques de chiffrement et d’authentification et verrons comment ces techniques contribuent à la sécurité des dispositifs intégrés.

Comprendre la surface d’attaque et les méthodes d’exploitation

Soucieuse de fournir aux développeurs une sorte de vade-mecum, l’alliance ioXt a publié son « Security Pledge » (voir figure 2), un document mettant en exergue huit principes de sécurité, dont l’utilisation d’interfaces sécurisées.

le Security Pledge de l’ioXt définit huit principes directeurs de la sécurité, de l’évolutivité et de la transparence des produits IoT (Source : ioXt)

Attaques logiques par le biais des interfaces : lors du développement d’un produit, l’équipe d’ingénierie peut être amenée à utiliser plusieurs interfaces matérielles et ports série pour la programmation et le débogage (JTAG, UART, I²C ou USB, par exemple). Cependant, laisser ces interfaces et ports ouverts lors de la mise en production de l’appareil offre un vecteur d’attaque potentiel à toute personne malveillante disposant d’un accès physique (invasif) à l’appareil. Ces ports ouvrent en effet l’accès au fonctionnement du logiciel, avec notamment la possibilité de remplacer le micrologiciel de l’appareil.

Attaque par sondage (probing) : cette méthode recherche une surface d’attaque sur le matériel au niveau du PCB. Le sondage consiste à examiner le comportement matériel de l’appareil pour enregistrer les niveaux de tension, les signaux analogiques et numériques et l’activité sur les bus série et les ports GPIO.

Protection anti-sabotage : de plus en plus de périphériques et de logiciels de sécurité intègrent des fonctionnalités de protection contre le sabotage, notamment lorsqu’un hacker tente à plusieurs reprises de forcer le micrologiciel à se comporter de manière inattendue ou à le rendre vulnérable aux attaques.

Le glitching : cette technique nécessite un accès physique au PCB de l’appareil. L’idée est de provoquer délibérément une perturbation au niveau de l’alimentation électrique afin de mettre le microcontrôleur dans un état de vulnérabilité où des ports normalement protégés se retrouvent ouverts ou des protocoles et méthodes de sécurité sont court-circuités.

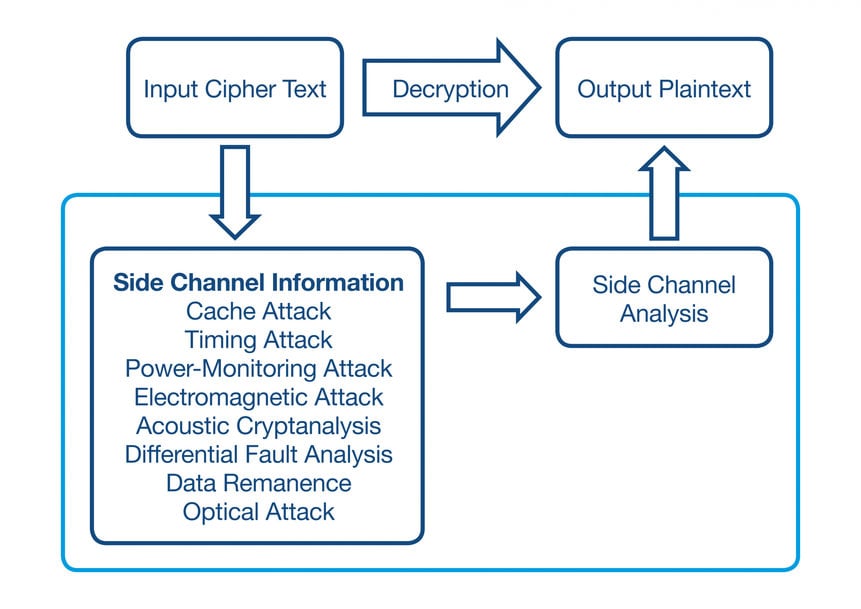

Analyse de consommation : (en anglais, differential power analysis ou DPA) l’une des nombreuses méthodes d’attaque par canal auxiliaire (voir figure 3). Même si certaines attaques DPA peuvent être menées sans avoir forcément accès au PCB de l’appareil, cette technique requiert tout du moins que l’appareil se trouve à proximité de l’alimentation électrique ou qu’il y ait accès. Le principe des attaques par canal auxiliaire est de contourner toutes les méthodes de chiffrement ou d’authentification de l’appareil en observant certaines de ces activités, par exemple l’alimentation électrique ou les interférences électromagnétiques (EMI).

vue d’ensemble des vecteurs d’attaques par canal auxiliaire (Source : Mouser Electronics, d’après R. Vanathi et SP. Chokkalingam. « Side Channel Attacks in IaaS and Its Defense Mechanisms. » International Journal of Engineering and Advanced Technology 8, No. 3S [février 2019] : 559)

En surveillant les signaux électromagnétiques et les circuits d’alimentation d’un microcontrôleur exécutant des opérations de cryptographie, il devient possible de déterminer les clés de chiffrement utilisées. Bien que cette technique nécessitait autrefois de disposer d’équipements de test coûteux, la communauté des hackers peut aujourd’hui compter sur une gamme sans cesse croissante d’outils spécialisés devenus abordables.

La figure 4 illustre une simple attaque DPA menée sur un dispositif embarqué exécutant une fonction cryptographique. Il est possible de déduire les calculs qu’effectue le microcontrôleur en surveillant les écarts de tension sur son alimentation.

tracé de la tension d’un microcontrôleur exécutant une fonction cryptographique (Source : Paul Kocher, Joshua Jaffe, Benjamin Jun, and Pankaj Rohatgi. ‘Introduction to differential power analysis.’ Journal of Cryptographic Engineering 1 [2011] : 12. https://www.doi.org/10.1007/s13389-011-0006-y)

Chiffrement et infrastructure à clés publiques

Les techniques de chiffrement et de déchiffrement sont des éléments essentiels des routines de sécurité pour les systèmes embarqués. Leur principe repose sur l’utilisation d’un chiffre (un code), en l’occurrence un algorithme, pour convertir des informations en texte chiffré. Ces informations peuvent consister en pratiquement n’importe quel type de texte brut : mot de passe, relevés d’un capteur, etc. Les algorithmes de chiffrement s’accompagnent d’une clé. Dans le cas des algorithmes symétriques, comme l’AES (pour Advanced Encryption Standard), la clé utilisée pour chiffrer les informations est également requise pour les déchiffrer en texte brut. L’AES est un type d’algorithme très largement répandu qui existe depuis plus de deux décennies. Au départ, l’AES utilisait des clés d’une taille de 128 bits, mais la norme a évolué et l’on utilise désormais des clés de 256 bits (AES-256). Théoriquement, des hackers disposant d’une puissance de calcul suffisante pourraient déchiffrer n’importe quelle information chiffrée avec une clé AES-256. Cependant, on estime que le temps nécessaire pour réaliser une telle attaque « par force brute », c’est-à-dire essayer chacune des 2 000 milliards de valeurs possibles pour la clé, serait de 2 × 1061 ans !

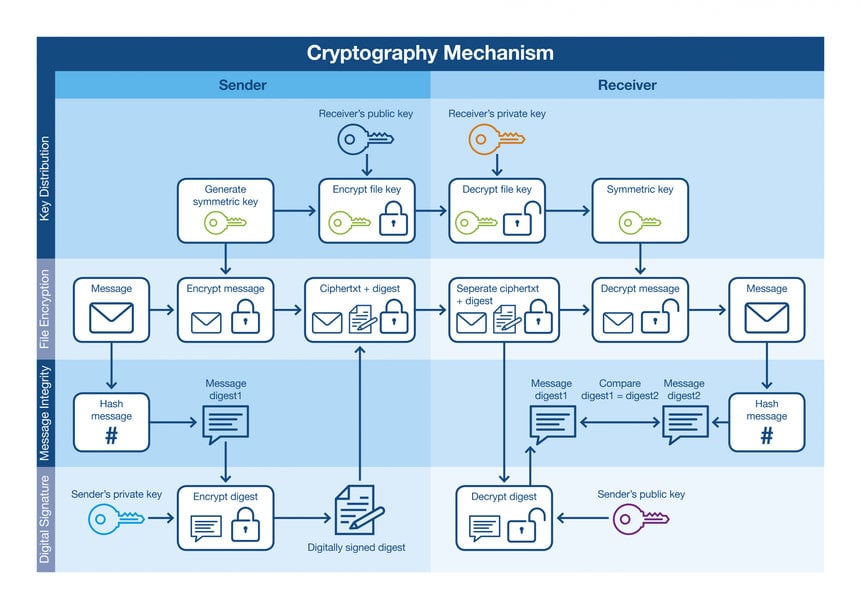

L’AES est certes un algorithme très populaire, mais il présente le même inconvénient que tous les algorithmes symétriques, à savoir que la clé doit être partagée entre tous les appareils associés. Afin de remédier à cet inconvénient, l’algorithme RSA (nommé par les initiales de ses trois inventeurs – Rivest, Shamir et Adleman) utilise une paire de clés : l’une privée, l’autre publique. RSA a établi le concept d’infrastructure à clés publiques (PKI) qui permet une distribution à grande échelle de clés publiques (voir figure 5).

le processus cryptographique d’une PKI utilisant RSA (Source : Mouser Electronics, d’après https://autrunk.wordpress.com/2016/12/20/cryptography-how-are-rsa-aes-and-sha-different/)

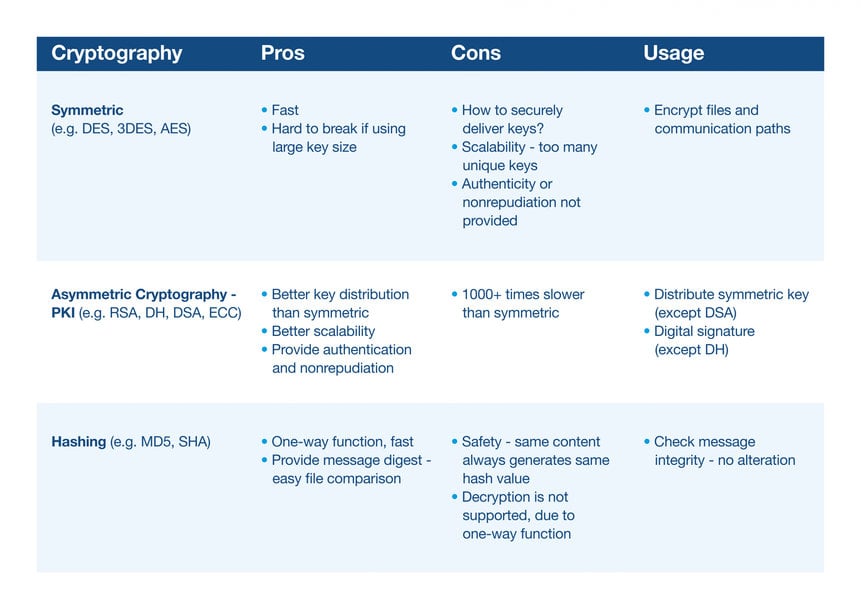

Un autre type d’algorithme cryptographique est le SHA (algorithme de hachage sécurisé). Son principe est de créer pour chaque fichier donné une empreinte numérique unique et courte, appelée valeur de hachage. La moindre modification apportée au fichier, ne serait-ce qu’un caractère de texte, modifie également l’empreinte numérique. Les algorithmes SHA trouvent diverses applications, par exemple comme méthode de validation de fichiers de mise à jour logicielle ou comme signatures numériques. Pour résumer, le tableau 1 offre un comparatif des différentes techniques cryptographiques.

De nombreux microcontrôleurs sont désormais dotés d’un ensemble exhaustif de fonctions de sécurité. Nous pouvons citer parmi ceux-ci la gamme EFR32BG24 de systèmes sur puce (SoC) sans fil compatibles Bluetooth® de Silicon Labs, ainsi que les séries LS00 et LS60 de la gamme de microcontrôleurs PIC32CM de Microchip Technology.

Les SoC EFR32BG24 intègrent de nombreuses fonctions de sécurité Secure Vault™ de Silicon Labs. Celles-ci comprennent des accélérateurs cryptographiques, un générateur de nombres aléatoires réels (TRNG), une mode de démarrage sécurisé avec racine de confiance, une protection anti-sabotage et des contre-mesures contre les attaques DPA. L’accélérateur cryptographique matériel épaule le cœur Arm® Cortex®-M33 32 bits hautes performances de l’appareil et prend en charge les algorithmes à clé symétriques AES-128, AES-192 et AES-256 ainsi que la gamme d’algorithmes de hachage SHA utilisés pour les signatures numériques. Les capacités de sécurité de l’EFR32BG24 intègrent la technologie Arm TrustZone®, une approche fondamentale reconnue dans l’industrie qui consiste à réduire les risques d’attaques en isolant le micrologiciel de sécurité critique, les actifs et les informations privées du reste de l’application.

Les microcontrôleurs ultra-basse consommation Microchip PIC32M LS00 et LS60 intègrent également la technologie Arm TrustZone. Ils proposent en outre des fonctions de sécurité telles que des accélérateurs symétriques et asymétriques, un mode de démarrage sécurisé et des éléments de stockage de clés sécurisés.

Cryptographie post-quantique

Compte tenu de l’évolution des technologies informatiques, il paraît inévitable que des hackers parviennent un jour ou l’autre à « craquer » des algorithmes comme AES et RSA. Même si la puissance de calcul requise pour forcer ces types d’algorithmes dans un délai réaliste semble aujourd’hui encore hors de portée, les experts prédisent qu’avec l’arrivée sur le marché des ordinateurs quantiques, qui pourraient être commercialisés d’ici une trentaine d’années tout au plus, les méthodes actuelles de chiffrement et de signature ne suffiront plus à protéger nos informations. C’est pourquoi de nouvelles méthodes de chiffrement, basées sur des problèmes mathématiques plus complexes, sont dès à présent en cours de développement et de test. Les organismes de recherche gouvernementaux et industriels appellent la communauté du développement de systèmes embarqués à se préparer à la cryptographie post-quantique (PQC) en travaillant pour cela avec les fournisseurs de silicium, les spécialistes de la sécurité et les écosystèmes partenaires afin d’obtenir une certification suivant les nouvelles normes de sécurité. Trente ans semblent un délai plus que raisonnable pour s’y préparer, mais ne perdons pas de vue que nombreux déploiements industriels d’IoT réalisés aujourd’hui seront certainement encore utilisés lorsque l’informatique quantique débarquera.

Protection des systèmes embarqués

Il s’avère donc indispensable de protéger les systèmes embarqués contre les attaques. Les appareils connectés sont omniprésents dans nos maisons, nos bureaux, nos usines et jusque dans nos véhicules. Chaque appareil peut constituer une porte d’entrée vers d’autres systèmes et offrir ainsi une surface d’attaque étendue à toute personne malveillante souhaitant perturber ou prendre le contrôle d’un système ou d’un réseau.

Dans ce court article, nous avons pu identifier certains vecteurs d’attaque et décrire certaines des méthodes utilisées par les hackers pour compromettre un appareil IoT/IIoT. Nous y avons également brièvement décrit les méthodes de chiffrement asymétrique et symétrique ainsi que les techniques de hachage.

Vous trouverez de plus amples informations sur la protection des appareils intégrés dans le numéro consacré à la sécurité des données de Methods, le journal des technologies et des solutions édité par Mouser.

www.mouser.com